[2024 사이버 위협 트렌드 3選 ③ ] 서비스형 랜섬웨어 조직 변화 가속화

랜섬웨어 공격 주류 RaaS…좁혀오는 수사망 피해 이름·공격기법도 바꿔

초기 침투 브로커도 RaaS조직 지원군…선제적이고 능동적인 조치 필요

![[서울=뉴시스]](https://img1.newsis.com/2023/12/28/NISI20231228_0001447553_web.jpg?rnd=20231228112723)

[서울=뉴시스]

[서울=뉴시스]송혜리 기자 = #지난 9월, 랜섬웨어 조직 락빗(LockBit)이 국내 한 대기업의 데이터 800GB를 탈취하고 업무 관련 문서, 데이터베이스 관련 파일 등 데이터 100GB를 공개해 파장이 일었다. 락빗은 기업을 대상으로 데이터 탈취 뿐만 아니라 데이터 공개를 빌미로 금전을 요구하는 이중 협박 전략을 쓰고 있어 기업의 피해가 커지고 있다.

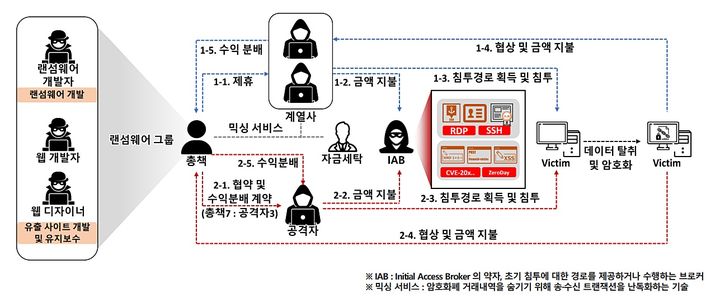

돈만 내면 랜섬웨어를 제공하는 일종의 '판매하는 랜섬웨어' 서비스형랜섬웨어(RaaS) 생태계가 팽창하고 있다. RaaS 조직이 공격 대상 시스템에 접근할 수 있도록 도와주는 '초기 침투 브로커 IAB(Initial Access Broker)'의 활동도 활발하다.

랜섬웨어는 몸값을 의미하는 '랜섬(Ransom)'과 소프트웨어의 '웨어'의 합성어다. 데이터를 볼모로 잡고 데이터 주인에게 돈을 요구하는 일종의 유괴와 비슷한 공격 수법을 말한다. 피해자가 금전 요구에 응하지 않을 경우 암호화한 파일을 삭제하거나 다크웹 등을 통해 정보를 무단 유통, 판매해 2차 피해를 유발한다.

지난해에만 랜섬웨어 공격에 따른 총 피해액은 4억5680만달러(약 5633억원)에 달했다. 2031년에는 전세계 랜섬웨어 피해규모가 304조원에 달할 것으로 전망되면서, 국가 차원에서의 철저한 예방과 대응책 마련이 시급한 상황이다.

어제는 00이었는데 오늘은 △△…이름 바꿔 법 망 피해가는 RaaS 조직

실제 지난해 전 세계에서 기승을 부린 랜섬웨어 그룹 노이스케프(NoEscape)는 세계 각국 수사기관의 압박에 활동을 종료한 아바돈(Avaddon) 랜섬웨어 그룹의 후신이다.

노이스케이프(구 아바돈)는 2020년부터 전 세계 제조·의료·기타 민간 기업 등을 대상으로 무차별 해킹공격을 시도해왔던 조직으로, 미국 미국 연방수사국(FBI)과 호주 사이버보안센터(ACSC)가 나서 경고하기에 이렀다. 수사망이 좁혀오자 이들은 1년 만에 활동을 중단하고 복호화 키를 배포한 뒤에 잠적했다.

다시 등장한 노이스케이프는 지난 7월 피해 기업 데이터 17건을 다크웹에 올렸고, 지난 8월엔 또다시 21건의 데이터를 게시하는 등 가장 활발한 활동을 보였다. 특히 이들은 호주의 도메인 관리국을 공격해 15GB의 데이터를 탈취하고, 미국과 캐나다 수역을 관리하는 합동 조직인 IJC을 공격했다고 주장했다.

조직화된 랜섬웨어 그룹(사진=SK쉴더스 제공) *재판매 및 DB 금지

"대신 뚫어드립니다"…초기 침투 대신해 주는 브로커 IAB 활개

RaaS 조직을 돕는 초기 침투 전문 브로커(IAB)도 맹렬히 활동영역을 넓힌다. IAB는 스스로 사이버 공격을 수행하는 것이 아니라, 다른 공격자에게 탈취한 네트워크 접속 권한을 판매한다.

IAB는 다양한 공격 방법으로 네트워크 권한을 훔친다. 가상사설망(VPN) 결함을 악용, 네트워크 접속 권한을 확보하거나 비밀번호 무차별 대입 기술을 이용해 사용자 계정 정보를 파악한다. 또는 대외적으로 알려진 사용자 대상 피싱 또는 스피어 피싱 공격을 통해 접속 권한을 탈취한다.

IAB로부터 권한을 구매한 공격자는 공격 대상의 네트워크 거점을 확보하는 데 시간을 낭비하지 않게 되기 때문에, 랜섬웨어 공격 속도를 크게 높이고 동시에 대규모 공격을 감행할 수도 있다. 이에 따라 지난 1분기 IAB를 공개적으로 구인한 Bl00dy그룹을 비롯해, 블랙캣(BlackCat), 락빗 그룹들도 IAB와의 협업을 통해 공격을 수행하며 영향력을 높이고 있다.

기밀 문서 훔쳐내 볼보로 삼아…"새해 인사 메일 열람도 주의 또 주의"

이를 위해 기업에서 데이터 백업 보안 점검과 랜섬웨어 위협 사전 진단, 랜섬웨어 모의 훈련 서비스 등을 통해 전반적인 랜섬웨어 대응 프로세스를 수립할 것을 제안했다. 또한 ▲보안관제 및 백업 솔루션 침입 탐지 서비스 도입 ▲EDR(엔드포인트 침입 탐지 및 대응) 솔루션 구축 ▲네트워크 내 접근 최소화 ▲정기적인 보안 교육 및 대응 수준 평가 등 종합적인 대책을 제시했다.

문종현 지니언스 시큐리티센터장은 "최근의 랜섬웨어 조직들은 단순히 데이터를 암호화하는 것 뿐만 아니라 기밀 정보를 탈취해 금전을 요구하는 양상을 보인다"면서 "범죄자들은 기본적으로 취약한 지점을 노린다는 것과, 새해·채용기간 등 특정 이벤트를 노린 피싱메일이 있을 수 있다는 점을 염두해야 한다"고 강조했다.

◎공감언론 뉴시스 [email protected]