안랩, '상반기 보안위협 동향' 발표

주문·배송 피싱메일 기승, 게임개발 등에 사이버공격 집중

안랩 ‘2023년 상반기 보안위협 동향’(사진=안랩 제공) *재판매 및 DB 금지

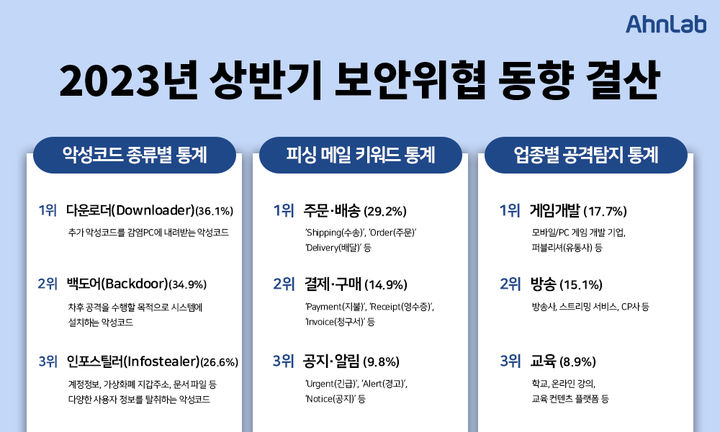

【서울=뉴시스】송혜리 기자 = 올해 상반기엔 사람들의 호기심을 자극하는 주문·배송, 결제·구매 피싱메일이 기승을 부렸다. 업종 별로는 게임개발·방송·교육 등에 사이버공격이 집중됐다. 아울러 공격자는 추가 공격 수행을 위해 다운로더와 백도어 악성코드를 주로 사용했다.

17일 안랩은 이 같은 분석 결과를 담은 '상반기 보안위협 동향'을 발표했다.

공격의 시작…주문·배송, 결제·구매, 공지·알림 피싱메일 성행

14.9%로 2위를 기록한 결제·구매 카테고리의 키워드는 Payment(지불), Receipt(영수증), invoice(청구서) 등이다. 이 카테고리의 키워드는 금전과 연관돼 사용자가 민감하게 반응할 수 있으며, 업무 관련성도 높은 단어이기 때문에 공격자가 자주 사용하는 것으로 추정된다.

긴급한 내용처럼 위장해 사용자의 불안한 심리를 자극하는 Urgent(긴급), Alert(경고), Notice(공지) 등 공지·알림성 키워드는 9.8%를 기록하며 뒤를 이었다. 이 밖에도 공격자들은 주요 키워드 앞머리에 re(회신)나 fw(fwd)(전달) 등을 붙여 사용자들이 이미 기존에 주고받았던 메일인 것처럼 착각하도록 유도하기도 했다.

업종 간 편차 낮은 가운데 '게임개발·방송·교육' 분야가 순위권

안랩 침해대응(CERT) 전문인력이 안랩의 상반기 업종별 공격탐지 비율을 분석한 결과, 모바일·PC 게임 개발 기업·퍼블리셔(유통사) 등 게임개발(17.7%) 분야의 비중이 가장 높게 나타났다.

다음으로 방송사·스트리밍 서비스 기업·CP(컨텐츠 제공)사 등 방송(15.1%) 분야와, 학교·온라인 강의 및 교육 컨텐츠 플랫폼 등 교육(8.9%)분야가 각각 2, 3위를 기록했다. 뒤이어 보험(8.2%), 유통(6.2%), 중공업(5.8%) 분야 등의 순으로 집계됐다.

다만, 업종별 공격탐지 통계에서는 각 산업별 비율의 편차가 크지 않아, 공격자는 의도에 따라 다양한 영역에 대한 공격을 전개하고 있음을 알 수 있다고 안랩 측은 설명했다.

추가 공격 수행을 위한 '다운로더·백도어' 악성코드 성행

안랩의 악성코드 분석·대응조직인 안랩시큐리티대응센터(ASEC)가 악성코드를 유형별로 분석한 결과, 올해 상반기에는 추가 악성코드를 감염PC에 내려받는 다운로더(Downloader) 악성코드가 전체의 36.1%를 기록하며 가장 높은 비율을 차지했다.

공격자가 차후 공격을 수행할 목적으로 시스템에 설치하는 백도어(Backdoor) 악성코드가 34.9%로 뒤를 이었다. 계정정보, 가상화폐 지갑주소, 문서 파일 등 다양한 사용자 정보를 탈취하는 인포스틸러(Infostealer) 악성코드는 26.6%를 기록하며 3위를 차지했다.

전체의 70%를 차지한 다운로더와 백도어는 공격자가 추가 공격을 진행하기 위해 주로 사용하는 악성코드다. 한 번 감염되면 정보탈취나 랜섬웨어 등 대형 피해를 발생시킬 수 있기 때문에 보안 관리자들은 주기적으로 조직 내 시스템과 자산현황을 점검해야 한다.

생활 속 보안 수칙 준수·구성원 교육 등 보안체계 강화

또 조직 차원에서는 ▲조직 내 PC, OS, SW, 웹사이트 등에 대한 수시 보안 점검 및 패치 적용 ▲보안 솔루션 활용 및 내부 임직원 보안교육 실시 ▲관리자 계정에 대한 인증 이력 모니터링 ▲멀티팩터인증(MFA) 도입 등 예방대응책을 마련해야 한다.

전성학 연구소장은 "상반기 위협 트렌드를 살펴보면 공격자들이 공격의 효율성을 높이기 위해 다양한 공격 수법을 사용하고 있는 것을 알 수 있다"며 "고도화되는 위협에 대응하기 위해서 개인은 기본 보안수칙을 생활 속에서 실천해야 하고, 조직 차원에서는 솔루션부터 위협정보 확보, 구성원 교육까지 통합적 관점에서 보안 체계를 강화해 나가야 한다"고 당부했다.

◎공감언론 뉴시스 [email protected]